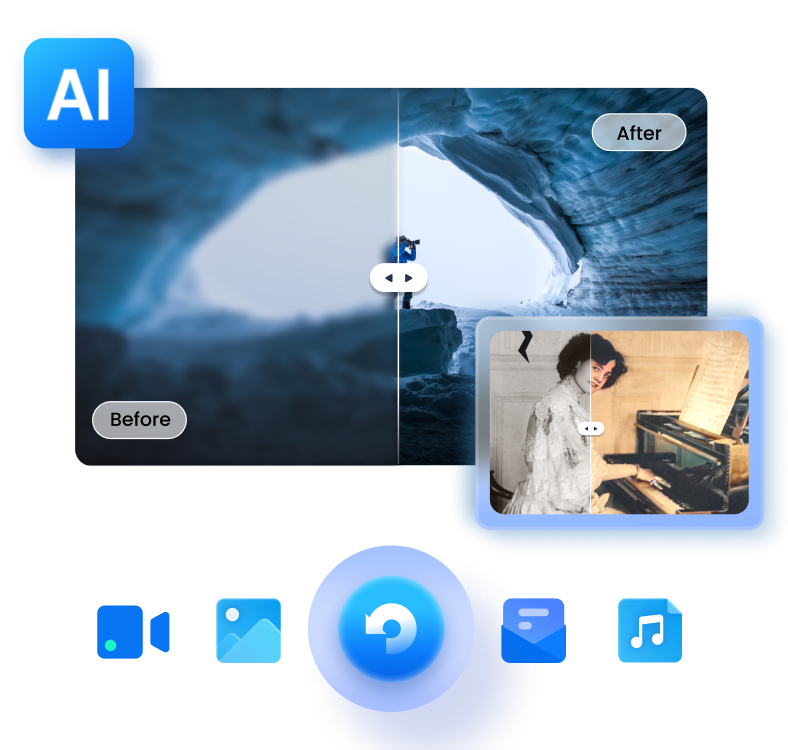

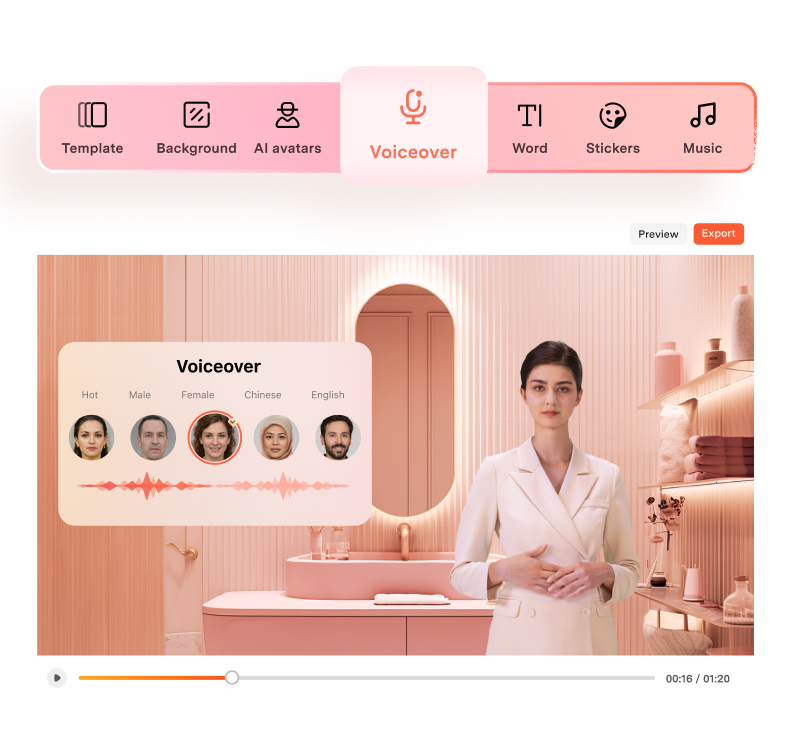

AI at Play, Creative Video

Editing at its Best

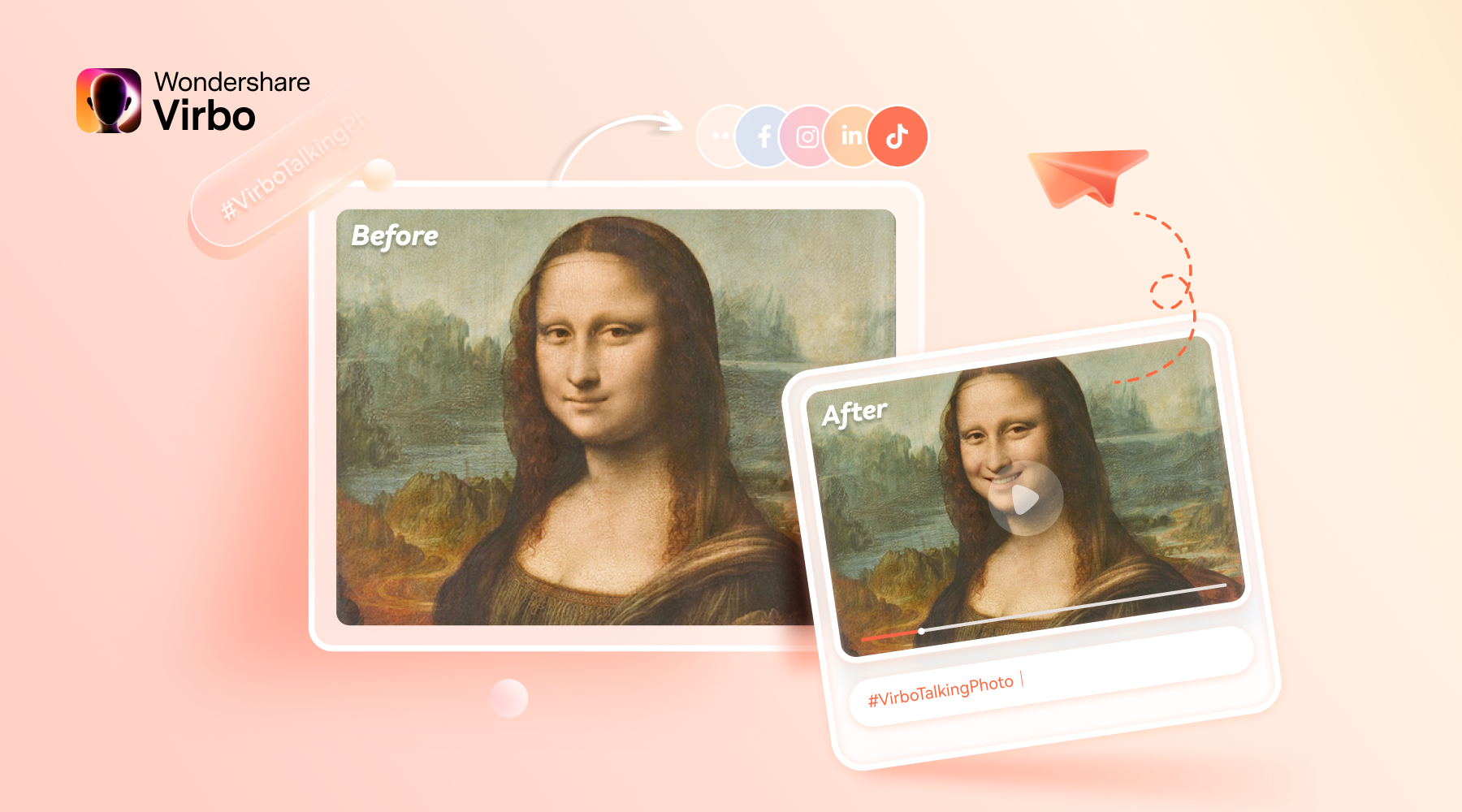

Spark your video creativity journey with AI for

feature guidance, clip editing,

object removal,

music generation, image creation, and more.